IDENTITY GOVERNANCE

Un Nuovo Metodo per la Regolamentazione degli Accessi

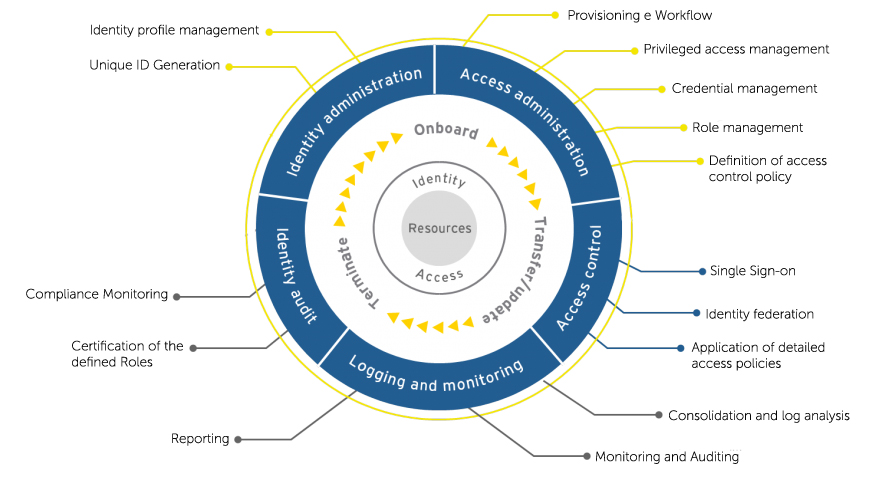

IL SISTEMA IAM DI ESC 2

Sappiamo quanto è importante la protezione degli asset informativi delle aziende e la necessità di ottenere un controllo e una visione integrata sul “chi accede a cosa”, soprattutto in contesti con un elevato numero di utenti.

Per questo offriamo soluzioni personalizzate per l’installazione di sistemi per l’Identity Access Management.

1

2

3

4

5

Accesso sicuro e veloce

Concedere l’accesso in maniera rapida e sicura attraverso workflow di autorizzazione, assegnazione dei diritti di accesso basati sui ruoli e provisioning/deprovisioning automatizzati e funzionalità single-sign-on (SSO).

Controllo semplificato

Ridurre la complessità nella gestione delle identità, integrando in un unico framework diversi repository delle identità per eliminare gli ID multipli, le password duplicate e gli account orfani.

Gestione dei permessi

Riduzione dei profili e modifica del modello di autorizzazione. Implementazione modello RBAC – matrice di job role rilasciate dai Profiling Manager di BU e verifiche di SoD.

Controllo costi amministrazione IT

Automazione del provisioning/deprovisioning in funzione di employee job title, location e business unit ID, implementazione di user utilities, riduzione dello sforzo di riconciliazione e controllo.

Monitoraggio e auditing

Certificazione periodica della sussistenza dei ruoli assegnati, dei grant previsti per ciascun ruolo, verifica di coerenza tra credenziali sul target e flussi autorizzati dalla piattaforma IAM.