cASI DI SUCCESSO

Telco

UNA SOLUZIONE INTELLIGENTE PER IL REPORTING E LA CORRELAZIONE DEL RISCHIO DIGITALE

Con l’era della digitalizzazione delle informazioni, la protezione delle infrastrutture ICT è diventata un’attività molto più imponente e complessa; ciò è principalmente dovuto all’enorme quantità di dati generata dalle grosse infrastrutture di rete insieme ad una massiccia esposizione – specialmente per aziende con un numero elevato di dipendenti – agli accessi esterni, con conseguente necessità di regolare i propri processi e transazioni in base alle normative privacy e agli obblighi di settore.

IL CONTESTO

Nel mercato delle telecomunicazioni, fenomeni come la violazione di dati sensibili dei clienti o attacchi alle infrastrutture ICT possono portare a sanzioni e risultati molto negativi in termini di percezione del pubblico circa la sicurezza e l’affidabilità dell’azienda. L’insieme di queste issues ha reso oggi l’attività di protezione del rischio informatico un processo cruciale e necessario per tutelare l’azienda anche dai rischi reputazionali.

IL CLIENTE

Il cliente è uno dei primi tre operatori italiani di telefonia mobile e fissa per capitalizzazione, numero di clienti e portata globale. Con una grande presenza retail su tutto il territorio nazionale, è parte di uno dei dieci gruppi di telefonia più grandi al mondo.

NECESSITÀ DEL CLIENTE:

Il cliente aveva un’infrastruttura ICT davvero molto complessa, con all’interno soluzioni, appliance e tool di sicurezza tra i più disparati, aggiunti nel corso degli anni per preservare diversi livelli dell’infrastruttura e regolare i processi di compliance. In funzione di ciò, le necessità che il cliente ha manifestato al team ESC 2 erano le seguenti:

- Data la diversità di formati, la differenza dei layer infrastrutturali e l’enorme numero di feed dettagliate e segnalazioni provenienti dalle operazioni di ICT Security, il cliente ha avuto molte difficoltà nel mettere insieme le informazioni a livello di dettaglio e, viceversa, nel creare reportistica di alto livello sui rischi sottostanti e i loro trend.

- Il cliente richiedeva quindi la creazione di un modello di reporting aggregato per la gestione dei rischi ICT, che avrebbe anche reso più semplice capire i cambiamenti nella natura degli attacchi e incidenti, e quindi delle potenzialità dei rischi esistenti sulle diverse ICT e sui diversi layer;

- Il cliente necessitava anche di integrare la compliance per gli standard PCI-DSS, al fine di essere autorizzati dalle autorità di regolamentazione finanziarie locali per poter attivare i pagamenti tramite i principali circuiti di internazionali. Ciò ha comportato la messa in atto di ulteriori misure di sicurezza per tutti i livelli infrastrutturali, per tutte le applicazioni che trattavano dati sensibili dei clienti e, data la natura delle informazioni, per garantire il rispetto delle leggi locali e internazionali sulla privacy;

- Dato che la holding è quotata nel listino NASDAQ, le aziende del gruppo erano soggetta anche alla compliance relativa al Sarbanes-Oxley-Act per quanto riguarda la responsabilità d’impresa. Il cliente aveva quindi bisogno di uniformare il framework comune a livello locale e internazionale, basandosi su linee guida standard come la ISO 27001;

LA RISPOSTA DI ESC 2

Il team di ESC 2, basandosi sulle richieste del cliente, ha proposto una soluzione integrata con le seguenti funzioni chiave:

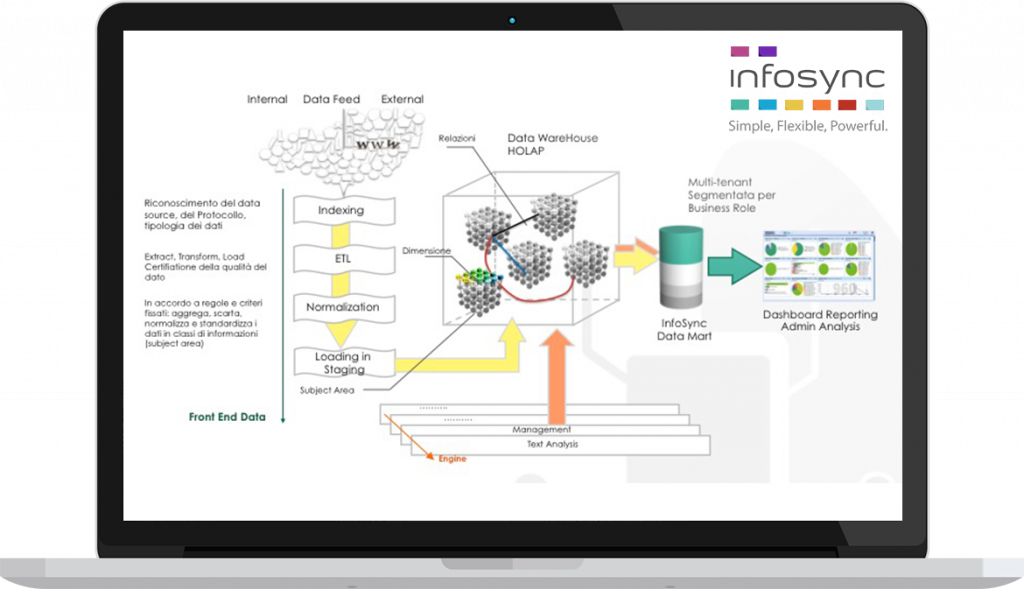

- Raccolta, normalizzazione riutilizzo e aggregazione di tutte le informazioni generate da log e reports – come ad esempio quelle prodotte dalle differenti appliance di sicurezza – al fine di creare una base chiara e completa per la risk intelligence, da utilizzare su una piattaforma con un allineamento semantico integrato sui diversi livelli di protezione e dimensioni del data warehouse e un front-end semplice e intuitivo, con dashboard create dall’utente e possibilità di esplorazione in drill-down;

- Aggregazione e valutazione del rischio sulla base delle best practice di settore: COBIT 5 (per quanto riguarda i processi di business) e ISO 27005 (per la technology chain);

- Realizzazione di una vista unificata dei rischi su tutte le dimensioni: business service, department, aree funzionali, ICT layer and assets;

- Librerie flessibili per supportare a più livelli la conformità imposta dagli standard PCI DSS, SOX e Privacy;

i rISULTATI OTTENUTI

Dopo un’implementazione suddivisa in due grandi fasi, della durata complessivamente circa 9 mesi, il cliente ha progressivamente integrato la nuova base di dati per la piattaforma Infosync RM e ha generato tutta una serie di dashboards e schemi per il drill-down di navigazione, rispondendo così pienamente alle aspettative del management in tema di compliance, company policies e security reporting.

I VANTAGGI

- Normalizzazione e riutilizzo dei log provenienti da fonti dati diverse;

- Standardizzazione del modello di reportistica a support dei processi di valutazione del rischio;

- Allineamento alle best practices di valutazione del rischio (Cobit5, ISO 27001, Privacy Law;

- Miglioramento dei processi di audit interno su tutti gli aspetti rilevanti di sicurezza ICT e per il monitoraggio dei livelli di compliance su tutte le diverse direttive e regolamenti;