CASI DI SUCCESSO

Energy & Utilities

UNA SOLUZIONE COMPLETA E INNOVATIVA PER LE ATTIVITÀ DI RISK INTELLIGENCE

La gran parte degli organi di controllo e supervisione delle società quotate in borsa impongono alle società con un’elevata esposizione e un gran numero di informazioni private sui clienti al dettaglio, delle regole molto rigide per la gestione dei processi di risk management e sicurezza dell’infrastruttura ICT, al fine di tutelare la privacy dei clienti.

IL CONTESTO

Con l’ascesa dell’informazione digitale l’attività di protezione dei dati e allineamento delle infrastrutture ICT con i processi core dell’azienda è diventata una task molto importante; ciò è principalmente dovuto all’enorme quantità di dati generata dalle grosse infrastrutture di rete e ad una massiccia esposizione – specialmente per aziende con un numero elevato di dipendenti – agli accessi esterni e alla necessità di regolare i propri processi e transazioni in base alle normative privacy e agli obblighi di settore.

Inoltre, fenomeni come la violazione di dati sensibili dei clienti o attacchi alle infrastrutture ICT possono portare a sanzioni e risultati molto negativi in termini di percezione del pubblico circa la sicurezza e l’affidabilità dell’azienda.

IL CLIENTE

Il cliente disponeva di una serie di appliance di sicurezza molto potenti ma tutte diverse tra loro; soluzioni e strumenti che si sono aggiunte nel corso degli anni per proteggere i diversi layer infrastrutturali e che non si integravano tra loro. Perciò, le esigenze chiave che il cliente ha manifestato al team ESC 2 erano le seguenti:

- Data la diversità di formati, la differenza dei layer infrastrutturali e l’enorme numero di feed dettagliate e segnalazioni provenienti dalle operazioni di ICT Security, il cliente aveva difficoltà nel mettere insieme le informazioni a livello di dettaglio e difficoltà nella creazione di una reportistica di alto livello sui rischi sottostanti e i loro trend;

- I processi di reporting negli ambiti Digital Information e ICT Security Management necessitavano di un miglioramento complessivo in termini di uniformità e semantica dei risultati delle diverse analisi effettuate sulla produzione, in modo da ottenere una visione chiara e comparabile dei rischi ICT;

- Era necessaria la creazione di un modello di reporting aggregato per la gestione dei rischi ICT, che avrebbe anche reso più semplice capire i cambiamenti nella natura degli attacchi e incidenti, e quindi delle potenzialità dei rischi esistenti sulle diverse dimensioni e sui diversi layer;

LA RISPOSTA DI ESC 2

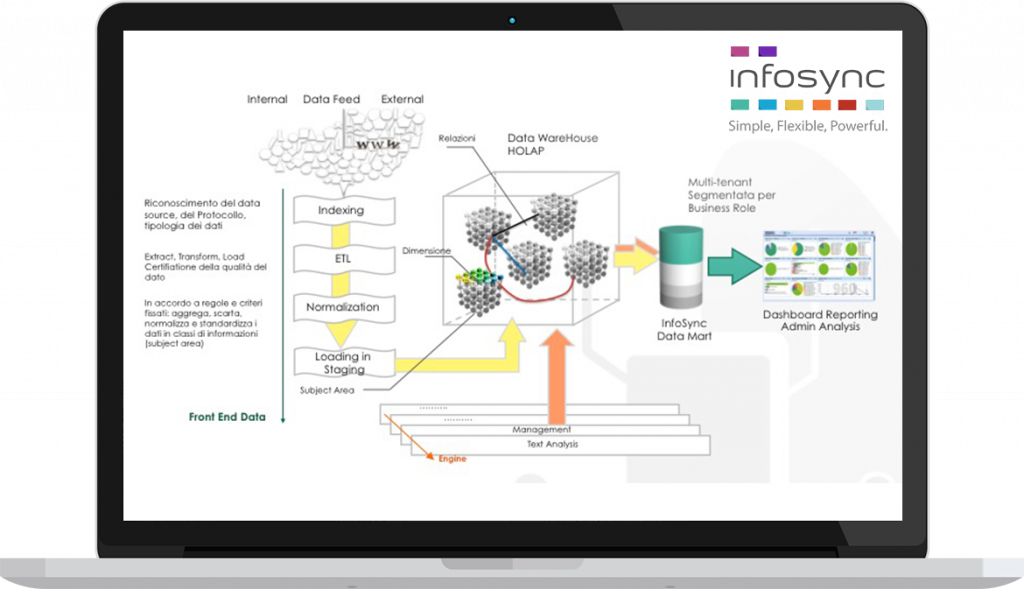

- Raccolta, normalizzazione riutilizzo e aggregazione di tutte le informazioni generate da log e reports, come ad esempio quelle prodotte dalle differenti appliance di sicurezza, creando così una base chiara e completa per la risk intelligence, da utilizzare su un nuovo framework per l’analisi del rischio con dashboard semplici e funzionali e schemi di navigazione drill-down all’interno dei processi;

- Aggregazione e valutazione del rischio sulla base delle best practice di settore COBIT e ISO 27005, creando così un criterio di valutazione standardizzato;

- Realizzazione di una vista unificata dei rischi su tutte le dimensioni: Business services, Department, aree funzionali, ICT layers e altri asset;

i rISULTATI OTTENUTI

Dopo una fase di progressiva implementazione della soluzione durata circa 3 mesi,il cliente ha integrato la nuova base di dati creata sulla piattaforma Infosync e ha generato tutta una serie di dashboards e schemi per il drill-down di navigazione, rispondendo così pienamente alle aspettative del management riguardo le company policies, la client data security e la compliance.

I VANTAGGI

- Normalizzazione e riutilizzo dei log provenienti da fonti dati diverse;

- Standardizzazione del modello di reportistica a supporto dei processi di valutazione del rischio;

- Allineamento alle best practices di valutazione del rischio (Cobit5, ISO 27001, Privacy Law);

- Riduzione della complessità dei processi di Audit interno e compliance con le direttive sul trattamento, conservazione, sicurezza e privacy dei dati del cliente;